Crittografia è una tecnica che mira a nascondere il significato del messaggio trasformandolo in un testo incomprensibile senza una chiave.

Se pensate che il ricorso ai messaggi criptati sia una tecnica adottata solo da spie e militari vi sbagliate.

Da Giulio Cesare al boss mafioso Bernardo Provenzano, ecco come i potenti trasmettono messaggi in assoluta segretezza.

1. Password crittografate

Che cosa hanno avuto in comune re, governi, alti comandi militari, cospiratori, trafficanti e criminali?

La necessità d’inventare sistemi infallibili per poter trasmettere messaggi in assoluta segretezza e sicurezza.

Una delle tecniche più usate è la crittografia (dalle parole greche kryptòs, nascosto, e graphìa, scrittura) che mira a nascondere non il messaggio, ma il suo significato: essa infatti elabora procedure per trasformare qualsiasi messaggio in un testo incomprensibile a tutti tranne che al destinatario.

In questa disciplina, si chiama cifrario il sistema che permette questa trasformazione (cifratura), cioè che consente di passare da un messaggio in chiaro a un messaggio cifrato attraverso una chiave.

La trasformazione inversa, invece, e cioè il passaggio dal messaggio cifrato al messaggio in chiaro, è detta decifratura e anche in questo caso per poterla eseguire, occorre possedere la chiave. La codifica, ossia l’uso di un codice che può essere più o meno segreto, è una procedura completamente diversa.

Facciamo un esempio: i patrioti italiani che nella prima metà dell’Ottocento facevano parte della società segreta chiamata Carboneria usavano sia un codice segreto sia un cifrario.

Da un lato, infatti, parlavano con un linguaggio in codice: “liberare la foresta dai lupi” significava liberare l’Italia dallo straniero, “vendere carbone” significava far proseliti e “trovarsi in baracca” voleva dire riunirsi in assemblea nel luogo previsto.

Dall’altro lato, invece, occultavano il senso dei loro messaggi con un cifrario a sostituzione monoalfabetica, sostituendo ogni lettera dell’alfabeto normale con un’altra: tutte le A diventavano O, tutte le O diventavano A e le E diventavano I e viceversa.

Si sostituivano B con P, C con G, D con T, F con V, L con R, M con N, S con Z; infine, la H, la Q, la U restavano uguali. Così la lingua cifrata era pronunciabile e suonava come uno strano idioma straniero. “Vediamoci domani mattina a casa di Giuseppe” si trasformava in “Fiteonage tanome noddemo o gozo te ceuzibbi”.

Se pensate che la crittografia sia un gioco del passato per spie e militari, siete in errore. L’avvento dei computer e di Internet l’ha fatta balzare in primissimo piano: quando acquistiamo online con la nostra carta di credito (e-commerce) o gestiamo online il nostro conto corrente bancario (e-banking), le cifre che ci identificano viaggiano in rete in modo crittografato.

Se fossero trasmesse in chiaro, qualcuno potrebbe facilmente impadronirsene e derubarci. Nel mondo contemporaneo, perciò, possedere cifrari sofisticati e sicuri è un’esigenza che interessa a tutti, criminali inclusi.

Il boss mafioso Bernardo Provenzano, per esempio, comunicava i propri ordini ai picciotti attraverso “pizzini”, e cioè foglietti su cui scriveva messaggi; pochi sanno, invece, che cifrava i messaggi.

Il boss, che è piuttosto ignorante, scelse un sistema di cifratura molto banale (cifrario di Cesare): le forze dell’ordine intercettarono i suoi pizzini, li decifrarono e arrestarono così altri mafiosi.

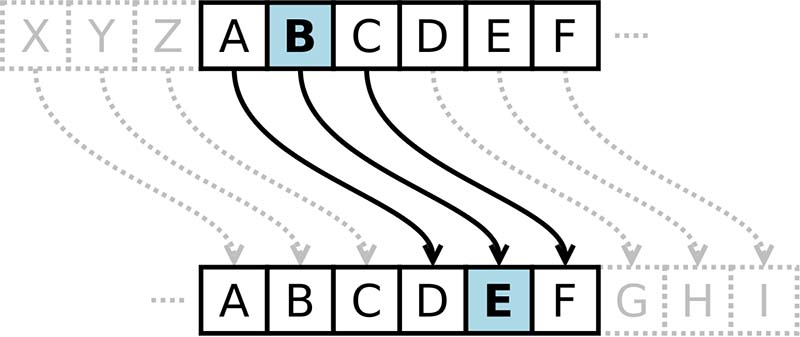

2. GIULIO CESARE e il cifrario inventato da lui stesso

Lo scrittore latino Svetonio ci rivela che Giulio Cesare (101-44 a.C.) usava per la corrispondenza personale, militare e diplomatica un particolare sistema di cifratura da lui stesso elaborato: oggi lo si considera il più importante esempio storico di cifrario monoalfabetico a sostituzione.

Essendo relativamente facile, è stato uno degli algoritmi crittografici più utilizzati e copiati nel corso dei secoli.

- COME FUNZIONAVA

Ogni lettera del testo in chiaro, cioè del messaggio che si vuole occultare, nel testo cifrato è sostituita dalla lettera che la segue di 3 posizioni nell’ordine alfabetico. Per cifrare occorre dunque effettuare uno spostamento di tre posizioni (vedi disegno).

Un messaggio come “Attaccare all’alba” diventa “Dzzdffduh doo’doed”, mentre “Tanti auguri” si trasforma in “Zdqzn dalaun”.

Non è obbligatorio effettuare uno spostamento di 3 posizioni, come faceva Giulio Cesare, né adottare l’alfabeto italiano: si può decidere uno spostamento di n posizioni, dove n è un numero qualsiasi compreso tra 1 e 26, il numero massimo di lettere contenute nell’alfabeto internazionale.

- PRO E CONTRO

Facilissimo e velocissimo, purtroppo oggi è considerato un sistema a bassa sicurezza che chiunque può decrittare in breve tempo. Nondimeno è in vendita una app per smartphone chiamata proprio Cifrario di Cesare che consente di mandare sms cifrati e di decrittare quelli ricevuti: per gli usi quotidiani basta e avanza!

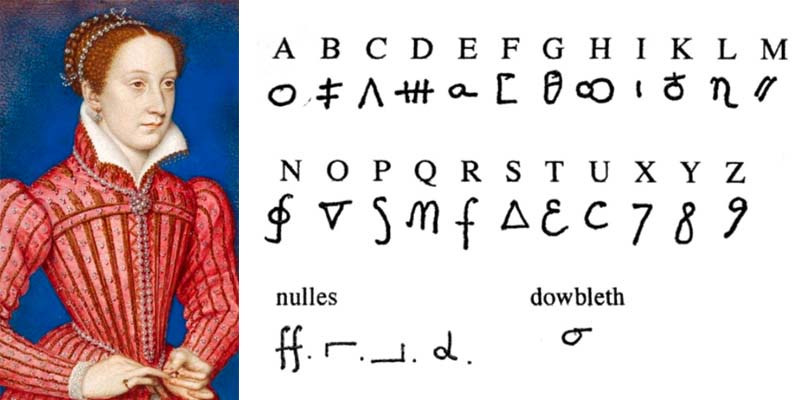

3. MARIA STUARDA morì per un messaggio non codificato bene

L’8 febbraio 1587, a Londra, fu decapitata la regina di Scozia Maria Stuarda (1542- 1587): era stata accusata di alto tradimento e di aver fatto parte di un gruppo di aristocratici cattolici che, sotto la guida di Anthony Babington, avrebbe cercato di assassinare la regina Elisabetta I d’Inghilterra.

Maria Stuarda, in effetti, aveva scambiato con Babington e i congiurati alcune lettere compromettenti, ma era tranquilla: i messaggi erano stati cifrati con un algoritmo che combinava cifratura e codifica ed era perciò ritenuto assolutamente inviolabile.

Purtroppo per Maria, sir Francis Walsingham, segretario di Stato e capo del controspionaggio inglese, aveva intercettato le lettere e assoldato il miglior crittoanalista dell’epoca, Thomas Phelippes. Quest’ultimo era riuscito a decifrare la corrispondenza e per Maria Stuarda s’era così aperta la via della condanna a morte.

- COME FUNZIONAVA

Maria Stuarda e Babington usarono un sistema composito detto nomenclatore che combina l’adozione di un cifrario monoalfabetico a sostituzione con alcuni segni e simboli in codice.

Questo sistema prevede l’uso di 23 simboli da sostituire alle lettere dell’alfabeto in chiaro, a esclusione di J, V e W, e di 35 simboli che rappresentavano parole o frasi.

Le 4 nulle, nulles, sono simboli di disturbo che non cifrano nulla, inseriti solo per confondere le idee, mentre il simbolo dowbleth serve a segnalare il raddoppiamento della lettera che lo segue nella parola.

- PRO E CONTRO

Questo doppio sistema di decifrazione e codifica, per quanto complesso possa apparire, è banale: per violarlo, bastò eseguire un’analisi delle frequenze, cioè una semplice procedura che studia la frequenza di utilizzo di una lettera o un gruppo di lettere in un testo cifrato. Il grado di sicurezza di questa cifratura è quindi piuttosto basso.

4. ENIGMA, l’arma segreta dei nazisti

Durante la Seconda guerra mondiale per cifrare i messaggi militari e diplomatici, i nazisti sfruttarono una sofisticata macchina elettro-meccanica: Enigma.

Messa a punto nel 1918 dall’inventore tedesco Arthur Scherbius, era ritenuta una macchina cifrante sicura ed era in dotazione a tutte le forze armate (Wehrmacht, Luftwaffe e Kriegsmarine).

- COME FUNZIONAVA

Enigma assomigliava a una grossa macchina per scrivere con una normale tastiera; ogni volta che si schiacciava il tasto di una lettera alfabetica si illuminava un’altra lettera nel pannello sovrastante, chiamato visore: se sulla tastiera si scriveva il messaggio in chiaro, quello luminoso era il cifrato, e viceversa.

Enigma, infatti, poteva sia cifrare che decifrare. Cifratura e decifratura erano rese possibili da un complesso meccanismo costituito da 3 (più raramente 5) dischi rotanti di 10 cm di diametro, detti rotori o scambiatori, collegati elettricamente gli uni agli altri; ognuno di essi presentava una ruota dentata e un anello esterno ruotabile in 26 posizioni diverse, tante quante le lettere dell’alfabeto tedesco.

Il nucleo centrale del rotore presentava i cablaggi interni e i 2x26 contatti che costituivano il meccanismo cifrante vero e proprio.

Quando si batteva una lettera premendo un tasto sulla tastiera, per esempio A, il primo rotore operava una semplice sostituzione monoalfabetica, cioè sostituiva alla lettera A un’altra lettera, ad esempio la E, e poi ruotava di una tacca.

Il secondo e il terzo rotore si attivavano a cascata e ciascuno realizzava a sua volta una sostituzione; così, nel nostro esempio, la E diventava prima Z e poi H. La lettera passava attraverso un quarto elemento detto riflettore e tornava indietro, passando ancora per i tre rotori.

Il secondo e il terzo rotore si attivavano a cascata e ciascuno realizzava a sua volta una sostituzione; così, nel nostro esempio, la E diventava prima Z e poi H. La lettera passava attraverso un quarto elemento detto riflettore e tornava indietro, passando ancora per i tre rotori.

Subiva quindi altre sostituzioni e alla fine usciva come un’ultima lettera, la D nel nostro esempio: si illuminava quindi la D del visore e questa era la cifratura della A.

Ciò che rendeva Enigma una macchina sofisticata era il fatto che ogni volta che una lettera veniva battuta sulla tastiera, il primo rotore scattava di una tacca; dopo 26 tacche del primo rotore, scattava di una tacca il secondo rotore e dopo 26 tacche del secondo rotore scattava di una tacca il terzo.

Così una stessa lettera non era mai cifrata nello stesso modo: se si premeva una seconda volta il tasto A, per esempio, si otteneva una cifratura diversa da D.

Ciò significa che Enigma realizzava nel complesso una cifratura a sostituzione polialfabetica che spaziava su 17.576 diversi alfabeti cifranti. Le lettere cifrate erano dunque scelte elettricamente fra tutte le possibili combinazioni ottenibili dalla rotazione di diversi dischi.

La posizione di partenza di ciascun rotore rappresentava la chiave di cifratura; all’inizio i nazisti la cambiavano ogni giorno, poi diverse volte al giorno.

- PRO E CONTRO

Tenendo conto delle diverse chiavi, possibilità di cablaggio dei rotori, della regolazione del loro anello e di altri fattori, Enigma poteva essere regolata in 1,07 x 1.023 modi diversi per un totale di 107mila 458 milioni di milioni di milioni di combinazioni diverse.

Un’enorme complessità che tuttavia non si rivelò infallibile: un geniale matematico inglese, Alan Turing (foto sotto), riuscì a violarne la cifratura e gli Alleati scoprirono così buona parte dei piani militari nazisti.

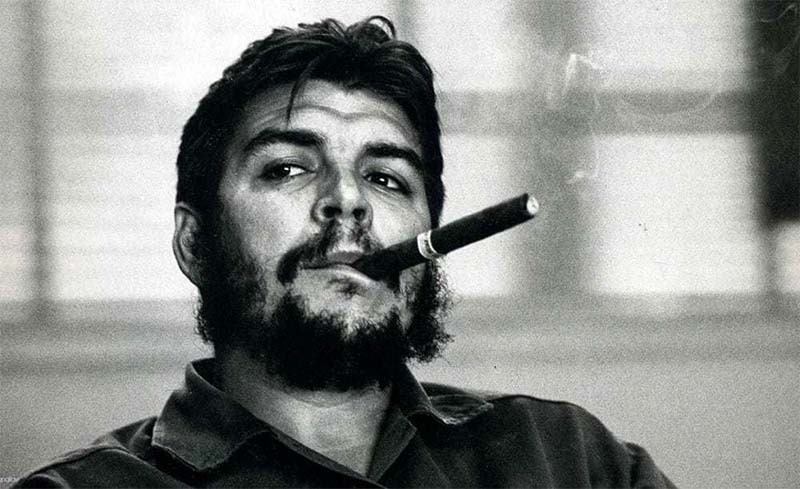

5. “CHE” GUEVARA e il cifrario perfetto adottato anche dalle spie

Il 9 ottobre 1967 fu ucciso in Bolivia il Che, soprannome con cui era divenuto celebre il guerrigliero Ernesto Guevara, nato in Argentina nel 1928.

Nelle sue tasche, i militari boliviani trovarono un foglio contenente lunghe sequenze di numeri apparentemente privi di significato.

Ci volle un po’ per scoprire che si trattava del cifrario con cui criptava i messaggi che trasmetteva su un canale radio a onde corte a un destinatario speciale: il leader cubano Fidel Castro.

- COME FUNZIONAVA

Il cifrario del Che è una variante del cifrario di Vernam, elaborato nel 1918 e perfezionato nel 1926 da Gilbert Vernam, un ingegnere dei Bell Labs (New Jersey, Usa).

Questo sistema, che nella Guerra Fredda si è trasformato nel cifrario delle spie, è tecnicamente un cifrario a flusso che cifra i messaggi usando una chiave lunga quanto il messaggio da trasmettere, costituita da una sequenza casuale di cifre o lettere, utilizzabile una sola volta (perciò questo cifrario è noto anche come One Time Pad).

Noi ne analizzeremo una versione semplificata. Supponiamo che il messaggio da tradurre sia: TELEFONO SOTTO CONTROLLO

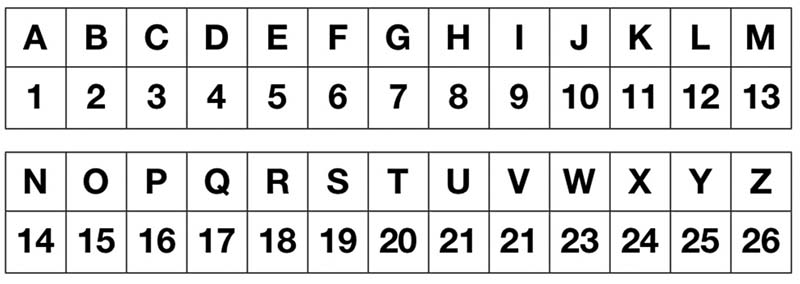

Occorre assegnare a ogni lettera un valore numerico, cioè trasformare le parole in una sequenza di numeri. Si possono adottare in proposito molti metodi: il più usato è la conversione in bit, cifra del sistema numerico binario usato in informatica (codice ASCII); il sistema più semplice consiste invece nell’adottare la tabella seguente:

Il messaggio si trasforma quindi in:

Il messaggio si trasforma quindi in:

20 5 12 5 6 15 14 15 19 15 20 20 15 3 15 14 20 18 15 12 12 15

Occorre poi possedere la chiave, ossia una sequenza generata casualmente e mai utilizzata, di numeri o lettere da convertire in numeri. La chiave deve essere lunga quanto il messaggio. Supponiamo che sia:

R F X Y K B A A N M T R G W P U C V D S L R

A questo punto dobbiamo convertirla in una sequenza numerica con l’uso della tabella:

18 6 24 25 11 2 1 1 14 13 20 18 7 23 16 21 3 22 4 19 12 18

Si esegue ora una somma circolare tra i numeri corrispondenti delle due sequenze. Si dice somma circolare perché dopo la lettera Z c’è di nuovo la lettera A, perciò dopo il numero 26 si torna a 1. Si ottiene il seguente risultato:

20 5 12 5 6 15 14 15 19 15 20 20 15 3 15 14 20 18 15 12 12 15

+

18 6 24 25 11 2 1 1 14 13 20 18 7 23 16 21 3 22 4 19 12 18

=

12 11 10 4 17 17 15 16 7 2 14 12 22 26 5 9 23 14 19 5 24 7

La sequenza tradotta in lettere fornisce il seguente messaggio cifrato: LKJDQQOP GBNLV ZEIWNSEXG

- PRO E CONTRO

Il cifrario di Vernam è considerato perfetto perché nel 1949 ne è stata matematicamente dimostrata l’inviolabilità. C’è però un problema: prima di inviare un messaggio cifrato, mittente e destinatario devono possedere la stessa chiave; non basta averne una, poiché ogni nuovo messaggio richiede una chiave diversa.

Perciò, per mandare un messaggio segreto, il mittente deve prima inviare segretamente la chiave. Per ovviare alla difficoltà, le spie della Guerra Fredda possedevano un libriccino minuscolo sulle cui pagine erano riportate diverse chiavi. Il libriccino però poteva venir rubato...